Esta práctica se conoce como “sniffing” y consiste en utilizar programas o sniffers que supervisan el tráfico y conducta del usuario en sus ordenadores, dispositivos móviles, etc. controlando toda búsqueda de información y comunicaciones (vulnerando el derecho a la privacidad y al secreto de las comunicaciones, entre otros).

El uso de estos rastreadores puede permitir el control invisible y no consentido del correo electrónico, redes sociales y cuentas bancarias. El peligro puede varias según el uso que tienen las cuentas que se dan en el ordenador o dispositivo móvil rastreado, pues en dispositivos usados para el trabajo o empresa tendrán una mayor importancia las comunicaciones y secretos empresariales que se encuentren en los correos electrónicos.

En cambio, para el uso privado y personal de todas las personas, que se controle indiscriminadamente todo el contenido que se dice, escribe y comparte en las redes sociales y aplicaciones de mensajería, pueden suponer o llevarnos a grandes peligros.

Como ya estamos acostumbrados a ver, muchas veces una misma vía de vulnerar los dispositivos y ordenadores de las víctimas pueden permitir, no solo la comisión de un delito, si no la de varios.

Aspectos técnicos del funcionamiento de los Sniffers:

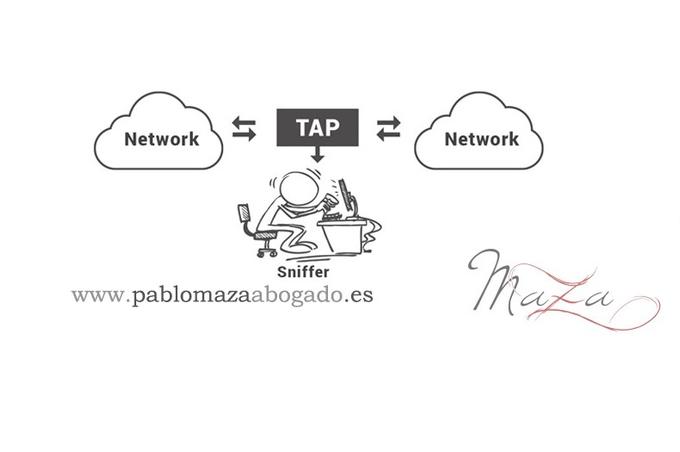

El modo más sencillo de comprender su funcionamiento, es examinándola forma en que funciona un sniffer en una red Ethernet. Se aplican los mismos principios para otras arquitecturas de red.

Un sniffer de Ethernet es un programa que trabaja en conjunto con la tarjeta de interfaz de red (NIC, Network Interface Card), para absorber indiscriminadamente todo el tráfico que esté dentro del umbral de audición del sistema de escucha. Y no sólo el tráfico que vaya dirigido a una tarjeta de red, sino a la dirección de difusión de la red 255.255.255.255 (osea a todas partes).

Para ello, el sniffer tiene que conseguir que la tarjeta entre en modo “promiscuo”, en el que -como indica la propia palabra- recibirá todos los paquetes que se desplazan por la red. Así pues, lo primero que hay que hacer es colocar el hardware de la red en modo promiscuo; a continuación el software puede capturar y analizar cualquier tráfico que pase por ese segmento.

Esto limita el alcance del sniffer, pues en este caso no podrá captar el tráfico externo a la red (osea, más allá de los routers y dispositivos similares), y dependiendo de donde este conectado en la Intranet, podrá acceder a más datos y más importantes que en otro lugar. Para absorber datos que circulan por Internet, lo que se hace es crear servidores de correo o de DNS para colocar sus sniffers en estos puntos tan estratégicos.

Riesgos

La mayoría de los riesgos se dan en los lugares de trabajo, empresas, etc. Un ordenador infectado no sólo pone en riesgo las comunicaciones de ese ordenador, sino de toda la red local a la que está conectado. La mayoría de las comunicaciones en redes locales viajan sin estar cifradas, como sucede en el seno de la mayoría de las empresas. En estos entornos es donde se encuentran la mayoría de ataques de sniffers, que acceden de forma transparente a toda esa información en circulación.

Se recomienda realizar búsquedas periódicas de sniffers dentro de las redes de la empresa, incluso en redes locales en casa o familiares cuando varios individuos de la familia (o uno solo) realizan tareas profesionales o se llevan trabajo a casa. En el entorno familiar cada vez se da que más familiares y conocidos de unos y otros solicitan la clave de la red WIFI de casa para conectarse. Como digo, un dispositivo infectado puede infectar las redes a las que se conecta, y si no se sabe el objetivo claro del sniffer, también podemos estar poniendo en riesgo la intimidad de nuestra familia.

En los mejores casos pueden encontrarse sniffers que no son peligrosos y que se dedican simplemente al diagnóstico y mantenimiento de la red.